安全公司 Lookout 的研究人員披露了(PDF)由一家俄羅斯國防承包商開發(fā)的功能完整的先進(jìn)移動監(jiān)視軟件。被稱為 Monokle 的 Android 間諜軟件的使用至少從 2016 年 3 月就開始了,它采用了多種新穎的技術(shù),包括修改 Android 信任證書儲存區(qū),其指令控制網(wǎng)絡(luò)能通過 TCP 端口、電子郵件、短信或電話呼叫進(jìn)行通信。換句話說,Monokle 的監(jiān)視功能在沒有網(wǎng)絡(luò)的情況下仍然能正常工作。它的功能包括獲取日歷信息,對 HTTPS 流量和 TLS 保護(hù)的通信發(fā)動中間人攻擊,能收集 WhatsApp、Instagram、VK、Skype 和 imo 的賬號信息和消息,能向攻擊者指定的號碼發(fā)送短信,記錄電話呼叫,拍攝照片、視頻和屏幕截圖,等等。

自 2016 年 3 月以來,這種被稱作 Monokle 的 Android 應(yīng)用程序就已經(jīng)被發(fā)現(xiàn)。據(jù)說 Monokle 由俄羅斯國防承包商開發(fā),旨在幫助該國情報機(jī)構(gòu)干預(yù) 2016 美總統(tǒng)大選。安全研究機(jī)構(gòu) Lookout 發(fā)布的一份報告稱,Monokle 使用了幾種新式手段,包括修改 Android 可信證書存儲區(qū),可通過互聯(lián)網(wǎng) TCP 端口、電子郵件、短信或電話通信下達(dá)指令和控制網(wǎng)絡(luò)。

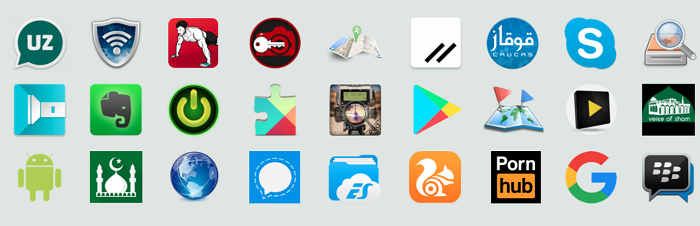

Monokle 將自己偽裝為正常應(yīng)用圖標(biāo)(題圖 via ARSTechnica)

更令人意想不到的是,Monokle 提供了離線監(jiān)控功能,即便在互聯(lián)網(wǎng)連接不可用的情況下,該軟件也能夠正常工作。下面是 Lookout 披露的 Monokle 的完整功能:

檢索日歷信息,包括事件名稱、時間、地點等描述;

針對 HTTPS 流量和其它受 TLS 保護(hù)的通信的中間人攻擊;

收集 WhatsApp、Instagram、VK、Skype、imo 的帳戶信息和檢索消息;

通過短信或指定的控制電話發(fā)送關(guān)鍵字(控制短語)和接收外帶消息;

將短信發(fā)送給攻擊者指定的號碼;

重置用戶密碼;

錄制環(huán)境音頻(并可制定高 / 中 / 低音質(zhì));

撥打電話;

通話錄音;

檢索流行辦公應(yīng)用的文檔文本;

拍攝照片、視頻和截圖;

記錄包括手機(jī)解鎖 PIN 碼在內(nèi)的密碼;

檢索加密鹽,以幫助獲取存儲在設(shè)備上的 PIN 碼等密碼;

接受來自一組指定電話號碼的命令;

檢索聯(lián)系人、電子郵件、通話記錄、瀏覽歷史記錄、帳戶和相應(yīng)的密碼;

獲取包括品牌、型號、功率級別、Wi-Fi 或移動數(shù)據(jù)連接、屏幕開啟或關(guān)閉等在內(nèi)的設(shè)備信息;

若設(shè)備已開啟 root 權(quán)限,Monokle 可以 root 身份執(zhí)行任意 shell 命令;

追蹤設(shè)備位置;

獲取附近蜂窩基站信息;

獲取已安裝應(yīng)用列表;

獲取附近 Wi-Fi 詳情;

刪除任意文件;

下載攻擊者指定的文件;

重啟設(shè)備;

● 卸載自身并刪除受感染手機(jī)中的所有痕跡。

基于對某些 Monokle 樣本的分析,Lookout 研究人員猜測還有針對蘋果 iOS 設(shè)備開發(fā)的 Monokle 版本。

開發(fā)者可能無意中將某些 iOS 控制代碼添加到了 Android 示例中,可針對密鑰字符串、iCloud 連接、Apple Watch 加速度計數(shù)據(jù)、iOS 權(quán)限、以及其它 iOS 功能或服務(wù)。

之所以將這類惡意軟件稱作 Monikle,是因為它包含了所謂的 monokle-agent 組件。盡管目前 Lookout 研究人員尚未發(fā)現(xiàn)任何 iOS 樣本,但其認(rèn)為它們可能正在開發(fā)過程中。

Lookout 研究人員認(rèn)為 Monokle 與圣彼得堡的 STC 公司有特殊的聯(lián)系,時任美國總統(tǒng)奧巴馬曾對這家俄羅斯國防承包商施加過制裁,理由是其涉嫌干預(yù) 2016 美總統(tǒng)大選。

有線索表明,Monokle 與 STC 的控制服務(wù)器有連接,且后者的加密證書被用于該惡意軟件的樣本簽名。此外,Monokle 的復(fù)雜性表明,其背后或有政府力量在提供暗中支持。

Lookout 還舉了 PegASUS 這個例子,這款由以色列開發(fā)的針對 iOS 和 Android 設(shè)備的強大間諜應(yīng)用程序,曾于 2016 年被用于對抗阿聯(lián)酋的不同政見者、并于今年被再次用于英國律師。

Lookout 安全情報高級經(jīng)理 Christopher Hebeisen 在接受 ArsTechnica 采訪時稱,我們又一次見到了有國防承包商來生產(chǎn)一種用于監(jiān)視移動設(shè)備用戶的高度復(fù)雜的惡意軟件。

Lookout 指出,這樣的行為,會對移動設(shè)備造成極高的被攻擊風(fēng)險。不過研究人員也發(fā)現(xiàn),Monokle 被偽裝成了極少數(shù)的應(yīng)用程序,表明該監(jiān)視工具是專門為攻擊有限數(shù)量的特定人群而開發(fā)的。

根據(jù) App 的名稱和圖標(biāo),Lookout 列出了 Monokle 潛在攻擊目標(biāo)的一些特征 —— 某教信眾、居住在東歐高加索和附近地區(qū)、對一款名叫 UzbekChat 的消息應(yīng)用程序感興趣。

其表示,大多數(shù)應(yīng)用程序都被打包進(jìn)了合法的功能,以防止用戶對這款惡意軟件產(chǎn)生懷疑。