英國政府的網絡安全中心 (NSCS) 已向各組織發出了嚴厲警告,建議他們需要在 DNS 劫持攻擊不斷增加的情況下實施額外的安全措施,否則將面臨慘痛的后果。

上周,NCSC發布警告稱,它已經觀察到了各種利用不同層面的 DNS 系統的攻擊行為。自 1 月份 NCSC 發出警報以來,已經出現了進一步的 DNS 攻擊活動,且在多個地區和部門中都發現了 DNS 劫持攻擊的受害者。

就在 NCSC 發布警告前的 5 月份,思科旗下的威脅情報組織 Talos 發布了一份安全報告,揭露了一起名為 “海龜” (Sea Turtle) 的網絡攻擊活動。調查顯示,該攻擊活動已經從 2017 年 1 月持續到了 2019 年 3 月,在兩年多的時間里,攻擊者以 “DNS劫持” 為攻擊手段,以竊取網絡憑證、控制目標網絡為最終目標,對來自中東、北非等 13 個國家的至少 40 個組織進行了攻擊。

據悉,此次攻擊活動的主要目標為國家安全組織、外交部和著名的能源組織,幾乎全部位于中東和北非,次要目標為電信公司、DNS 注冊商和互聯網服務提供商等,攻擊者以次要目標為跳板,以實現對主要目標的信息竊取或訪問控制。

DNS 是網絡基礎設施的基本組成部分,起到了域名和 IP 地址的轉換作用,當用戶希望訪問 Web 域時,DNS 就負責將每個 Web 瀏覽器指向正確的 IP 地址。正是由于 DNS 應用的這種普及性和不可替代性,使其成為網絡攻擊的一個主要途徑。

以惡意方式篡改 DNS 的行為稱為 “DNS劫持”。操縱 DNS 可以允許威脅行為者創建惡意 DNS 記錄,該記錄可用于在組織熟悉的域內設置網絡釣魚網站。DNS 記錄也可用于獲取 SSL 證書,或者攻擊者可以簡單地建立連接,將站點的所有流量重定向到自己的 IP 地址。

通過釣魚攻擊劫持 DNS 服務器是攻擊者慣用的伎倆。當客戶端通過網絡釣魚或其他漏洞,與受感染或惡意的 DNS 服務器進行交互時,正常的域名請求響應可能因為 DNS 緩存投毒或 DNS 重定向而被劫持,引導至惡意網站或被惡意代碼感染,攻擊者進而可以竊取用戶信息、獲取網絡憑證或進一步控制目標網絡。

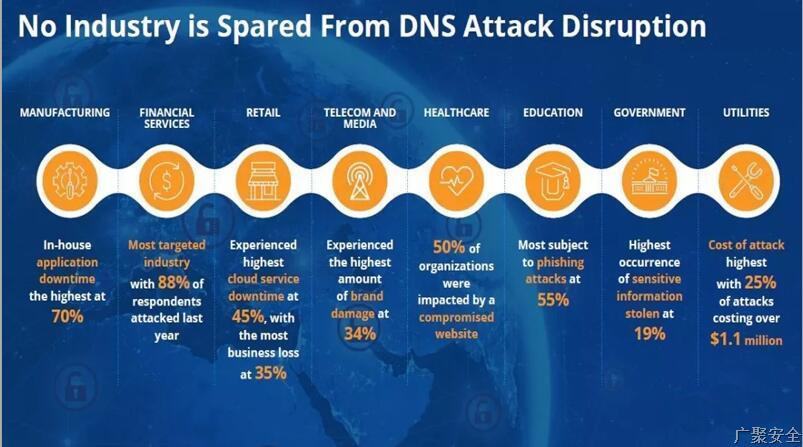

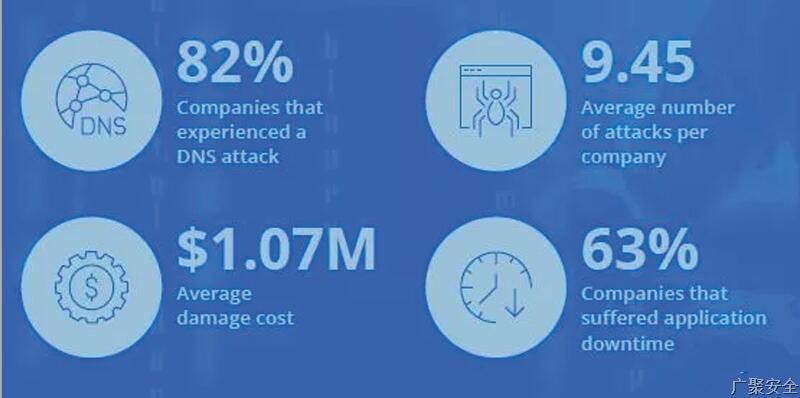

在 IDC 發布的《2019 年全球 DNS 威脅報告》中,該研究結構發現所有行業都容易受到 DNS 攻擊影響。

該報告還發現,82% 的企業經歷了一次 DNS 攻擊;而63% 的企業則經歷了設備宕機。每家企業平均遭受的 DNS 攻擊次數竟然高達 9.45 次;攻擊造成的平均成本損失為 107 萬美元。

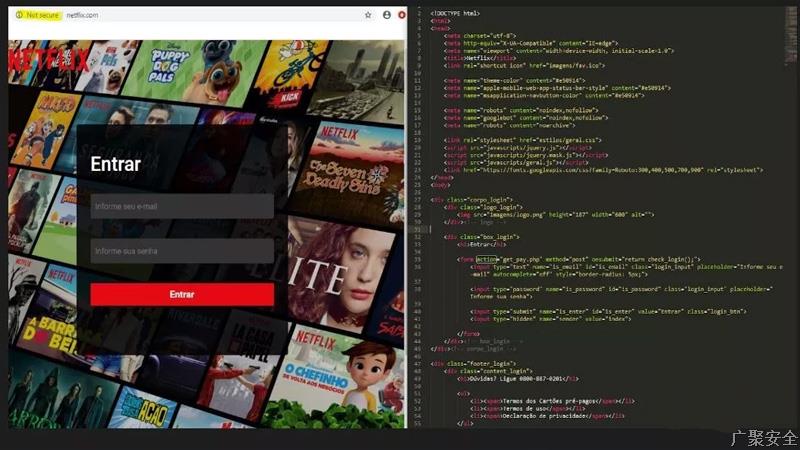

網絡安全公司 Avast 最近也注意到一個 “Netflix風格” 的網絡釣魚攻擊,可以復制網站的登錄憑證。

什么是 “Netflix風格” 的網絡釣魚攻擊?2017 年,火眼 (FireEye) 實驗室發現了針對 Netflix(一家在世界多國提供網絡視頻點播的公司)的一種新型網絡釣魚攻擊,該攻擊旨在竊取用戶的信用卡數據和其他個人信息。該新型攻擊的精妙之處在于攻擊者采用的逃避技術:

1. 釣魚網頁托管在合法但被攻破的 Web 服務器上;

2. 客戶端 HTML 代碼通過 AES 加密進行混淆,以逃避基于文本的檢測;

3. 如果用戶 IP 地址的 DNS 解析到谷歌或 PhishTank(反釣魚網站)之類的公司,則不向該用戶顯示釣魚網頁;

其源代碼非常短,且顯示頁腳鏈接僅用于展示,而且當鼠標滾過時,只有一個格式化的項目列表表現類似于鏈接。該 action form 中包含一個名為 ‘get_pay.php’ 的 PHP 腳本,這是典型的網絡釣魚網站。

NCSC對于DNS攻擊給出的緩解建議

最常見的 DNS 劫持結果之一就是黑客獲得對注冊人賬戶的訪問權限。這一過程通常使用 “撞庫”(也就是憑據填塞攻擊/credential stuffing attacks)、網絡釣魚和社會工程等經過測試和受信的攻擊方式完成。

為了避免這些類型的攻擊,NCSC 建議組織使用多因素身份驗證機制,并定期對賬戶訪問進行審計。

NCSC 還警告企業組織要警惕內部人員攻擊的風險,它并不建議企業組織對任何域名聯系人使用個人電子郵件地址,因為這將為可能離職的內部人員提供有效的訪問控制權限。對此,NCSC 建議組織應該創建特定角色賬戶——例如 hostmaster @,以有效地降低此類安全風險。

有些域名注冊服務商也會提供域名或注冊表鎖定服務,這些收費項目可以作為額外的安全防護層。因為這些服務一旦啟用,就可以防止域名注冊人和域名服務器被更改。

最后,NCSC 警告稱,組織需要保護自身的基礎架構。如果企業組織運行的是自己的 DNS 基礎架構,那么一定要使用強大的更改控制流程來管理針對區域文件的任何更改行為。理想狀態下,組織應該使用通過版本控制系統(例如 git)管理的 DNS 區域文件。它將提供 DNS 記錄備份,允許更改審核和輕松回滾。此外,組織還應該實施組織審批級別,以便在更改行為實現前對其進行監控。