根據 ASRC 研究中心 (Asia Spam-message Research Center) 與守內安的觀察,2019 年第二季度,電子郵件安全趨勢基本為第一季度情況的延續。有更多的合法域名遭到濫用;詐騙郵件的數量比第一季度上升了 250% 以上,其中以無差別攻擊的尼日利亞詐騙郵件占比最高;針對型的商務電子郵件詐騙雖然占比低,背后隱藏的信息安全問題卻不容忽視;而 Office 的漏洞,仍是穩定、易觸發、全版本都可用,最被攻擊者青睞。

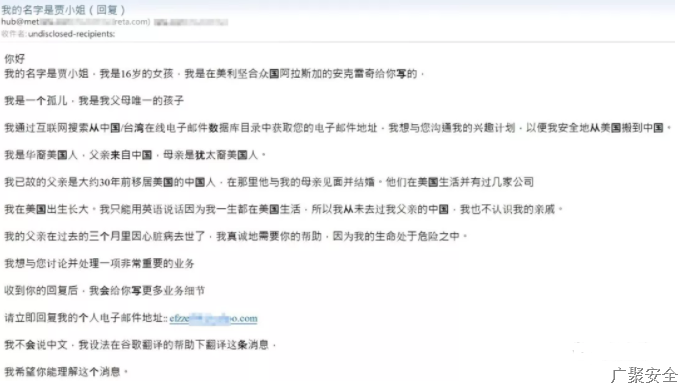

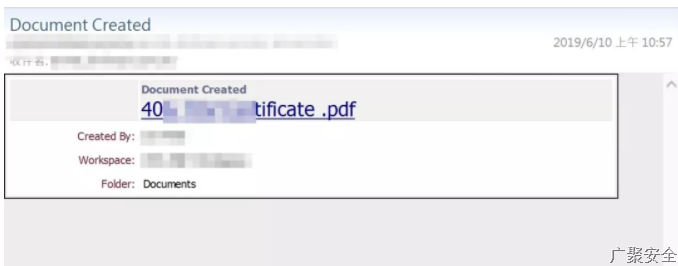

以下是本季主要的趨勢觀察: 1. 詐騙郵件總數比上季度上升 250% 以上 詐騙郵件可以分為商務電子郵件詐騙 (BEC,Business Email Compromise) 與尼日利亞詐騙 (419scam) 兩大種類。商務電子郵件詐騙主要是針對正與外部供應鏈從事商務洽談或執行電匯時,介入的復雜詐騙攻擊。而尼日利亞詐騙則是對全球不特定目標發送各種詐騙信息,內容涵蓋了災難、遺產或巨額資金轉移、網絡交友、募款等主題,對收件人進行詐騙。不論是商務電子郵件詐騙或尼日利亞詐騙,主要采用的都是社交工程手法,需與收件人互動。 由于商務電子郵件詐騙發動前,需要先能入侵目標對象的電子郵箱,并進行一段時間的監測,才會在交易時,發動商務電子郵件詐騙。因此曾遭受商務電子郵件詐騙的企業單位,多半已存在信息安全問題;而尼日利亞詐騙只需要捏造故事,并將這些故事發送給曾外泄的、暴露在外的電子郵件地址,接著等防備較弱的人上鉤,就可以開始進行詐騙。兩者的攻擊難度差異甚大,因此在 2019 年上半年,這兩種詐騙的比率很穩定,商務電子郵件詐騙約占 2%,而尼日利亞詐騙高達 98%;而整體的詐騙數量,第二季度較第一季度上升了約 250% 以上。 通過 Google 翻譯后,發送至華語地區國家的尼日利亞詐騙 2. 越來越多的合法空間遭到利用,藉以掩護攻擊目的 ASRC 在第二季度持續觀察到新的合法空間被用來放置惡意文檔或文件。這類攻擊郵件多半以很簡單的內容附上一個合法域名的超鏈接,希望收件人可以前往該鏈接以下載或開啟文檔。 經常遭到濫用的知名合法域名: .web.core.windows.net 1drv.ms .github.io .oracle.com drive.google.com .appspot.com .dropbox.com 這些域名的擁有者都是跨國的大型企業,并為知名的網絡服務提供商,因此,當收件人點擊這些鏈接時,可逃過多數上網保護或管理機制的檢測,進而接觸存在風險的惡意文檔。 越來越多的合法空間,遭到利用 3. 電子郵件的漏洞利用, Office 漏洞運用最廣,WinRAR 漏洞多用于針對型攻擊 2019 年上半年來自電子郵件的漏洞利用,前三名分別為 CVE20144114、CVE20180802、CVE201711882。這三個都是 Microsoft Office 漏洞,它們穩定、易觸發、全版本都可用,只要能夠引起使用者好奇,一旦附件被開啟,不需要使用者再配合執行其他動作,漏洞便會觸發執行惡意軟件,接著攻擊者便能取得計算機掌控權。 除此之外,值得特別留意的是第一季度被揭露的 WinRAR 漏洞 CVE201820250 系列,在第二季度的攻擊范圍與數量都有明顯增加的趨勢,攻擊普遍出現于金融、制造、醫療、石油等相關產業。這個漏洞幾乎都為針對型 APT 攻擊所利用,不同前述利用目的較為多元的 Office 漏洞。 4. 無文檔式攻擊,讓防御更加艱巨 我們也從許多電子郵件的攻擊中觀察到無文檔式 (Fileless) 的攻擊,也稱為「離地攻擊」(living off the land)。這類攻擊不必下載專用工具,因此無從發現惡意軟件!攻擊的初始可能從一份有害的惡意文件開始,在漏洞被觸發或以社交工程的方式成功促使收件人執行 VBA 后,開始使用受害者操作系統中種種合法工具,開始進行一連串的攻擊,尤其是 Windows 上的 PowerShell,更是攻擊者的最愛。這讓以偵測惡意軟件存在發現的防衛手段,面臨艱巨的考驗。 結語 90% 的網絡攻擊皆由電子郵件拉開序幕,因此,將電子郵件的防守做得牢靠,就能防住大多數的網絡攻擊。攻擊者似乎也明白這一點,因此,越來越多來自電子郵件的攻擊者利用超鏈接、短網址、合法空間存放惡意軟件等手法,試圖將戰場從電子郵件過濾的網關口延伸至收件人的終端計算機、瀏覽器等,并且試圖制造出防守方的各種邏輯漏洞或矛盾,例如,為了解決惡意超鏈接所帶來的風險,而針對電子郵件內的每一個超鏈接進行檢測,這就可能帶來許多未經授權的點擊,造成各種身分認證、稽核、確認訂閱或退訂混亂的情況,這可能是許多開發者或方案采用者不會直接意識到的風險。