5月10日,美國最大燃油管道商遭網絡攻擊導致暫停運營事件,讓勒索病毒再度成為全球焦點。騰訊今日發布的《2021上半年勒索病毒趨勢報告及防護方案建議》(下稱《報告》)顯示,盡管2021年上半年相比去年同時期,勒索病毒的攻擊態勢稍有下降,但勒索事件仍然頻發,僅2021年第一季度,就發生了多起國際知名企業被勒索的案件,并且贖金持續刷新紀錄。

勒索病毒“量小毒大”

據悉,勒索病毒能通過騷擾、恐嚇甚至采用綁架用戶文件等方式,使用戶數據資產或計算資源無法正常使用,并以此為條件向用戶勒索錢財。1989年,世界上第一個勒索病毒“AIDS trojan”誕生,該時期的勒索病毒因采用的是對稱加密與轉賬等方式支付贖金,制作病毒的人很容易被追蹤到,因此沒有得到大范圍傳播。

2013年下半年,勒索病毒該用RSA進行加密,破解率接近0,勒索病毒進入成型期。2016年,勒索軟件即服務 (RaaS) 的興起,勒索病毒呈爆發式發展,最典型的是WannaCry勒索病毒的出現。

2017年5月12日,WannaCry勒索病毒在全球范圍爆發,全球至少150個國家、30萬名用戶中招,造成損失達80億美元,形成一場影響全球的蠕蟲病毒風暴。此后四年間,勒索病毒頻繁將魔爪伸向企業及個人用戶。

北京時間5月10日早間,美國首次因網絡攻擊而宣布進入國家緊急狀態,并迅速登上微博熱搜。記者了解到,使美國進入國家緊急狀態的勒索病毒主要以郵件、程序木馬、網頁掛馬的形式進行傳播。這種病毒利用各種加密算法對文件進行加密,被感染者一般無法解密,必須拿到解密的私鑰才有可能破解。

仍未出現對付“銀彈”

目前,尚未出現對付勒索病毒的“銀彈”,應對勒索病毒的核心原則仍然是以事前防范為主。從騰訊此次發布的報告來看,2021年上半年,GlobeImposter家族和具有系列變種的Crysis家族等老牌勒索病毒依然活躍,而Phobos、Sodinokibi、Buran、Medusalocker、Avaddon、lockbit、Ryuk、NEMTY等新型勒索病毒家族也有著廣泛流行的趨勢。其中大部分勒索病毒都有著變種多、針對性高、感染量上升快等特點,像Sodinokibi、Medusalocker等病毒甚至呈現針對國內系統定制化的操作。毫無疑問,不斷數字化轉型升級的國內企業已經成為諸多勒索病毒攻擊的重點目標。

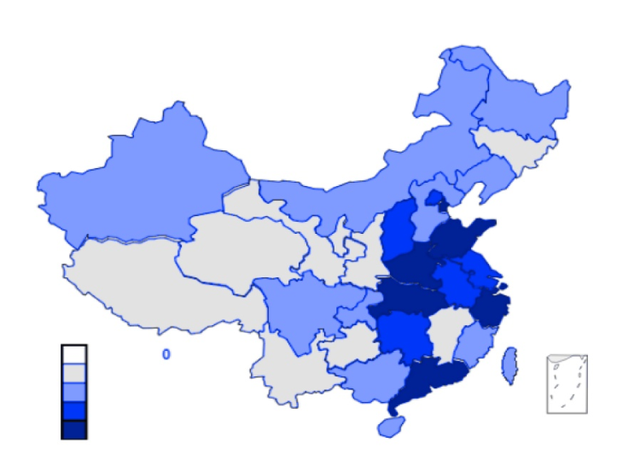

從區域上來看,國內遭受勒索病毒攻擊中,廣東、浙江、山東、湖北、河南、上海、天津較為嚴重,其它省份也有遭受到不同程度攻擊。而數據價值較高的傳統行業、醫療、政府機構遭受攻擊較為嚴重,占比依次為37%、18%、14%,總計占比高達69%。例如在2020年的8月和11月,多家傳統企業就先后遭到勒索病毒的攻擊,勒索團伙均要求企業支付高額贖金,否則將把盜竊數據在暗網出售。

《報告》顯示,目前不少企業機構均升級了網絡安全措施,有效防止了勒索軟件損失的擴大化,也從一定程度上,反映了“支付贖金”的應對策略正在失效。騰訊安全也對全球勒索病毒深入分析及研判,挖掘其中涉及的安全漏洞、入侵手法和攻擊工具,為個人及企業用戶提供網絡安全防護。

勒索病毒將更加多樣化、高頻化

從最初的零星惡作劇,到現在頻發的惡意攻擊,勒索病毒為何能夠如“野草”般生命力頑強,肆意生長?

《報告》認為,主要原因在于勒索病毒加密手段復雜,解密成本高;使用電子貨幣支付贖金,變現快、追蹤難;勒索軟件服務化的出現,讓攻擊者不需要任何知識,只要支付少量的租金就可以開展勒索軟件的非法勾當,大大降低了勒索軟件的門檻,推動了勒索軟件大規模爆發。

根據市面較為高發的勒索病毒特征,《報告》將勒索病毒的傳播手段分為6個方向:弱口令攻擊、U盤蠕蟲、軟件供應鏈攻擊、系統/軟件漏洞、“無文件”攻擊技術、RaaS。勒索病毒團伙在利用這些傳播手段入侵目標系統后,會利用工具將失陷網絡的機密數據上傳到服務器,然后實施勒索。

隨著全球數字化的不斷加速,越來越多企業將業務遷移到云端。由于企業用戶數據價值較高,但很多企業對于云上網絡安全態勢并沒有足夠的準備。因此在未來一段時間,針對企業用戶進行定向攻擊,將是勒索病毒的重要目標之一,而且隨著技術的普及、勒索病毒產業鏈的成熟,病毒也將變得更加多樣化、高頻化。同時,《報告》還指出,目前Mac OS和Android等平臺也已陸續出現勒索病毒,隨著ows的防范措施完善,未來不法黑客也可能轉向攻擊其他平臺。